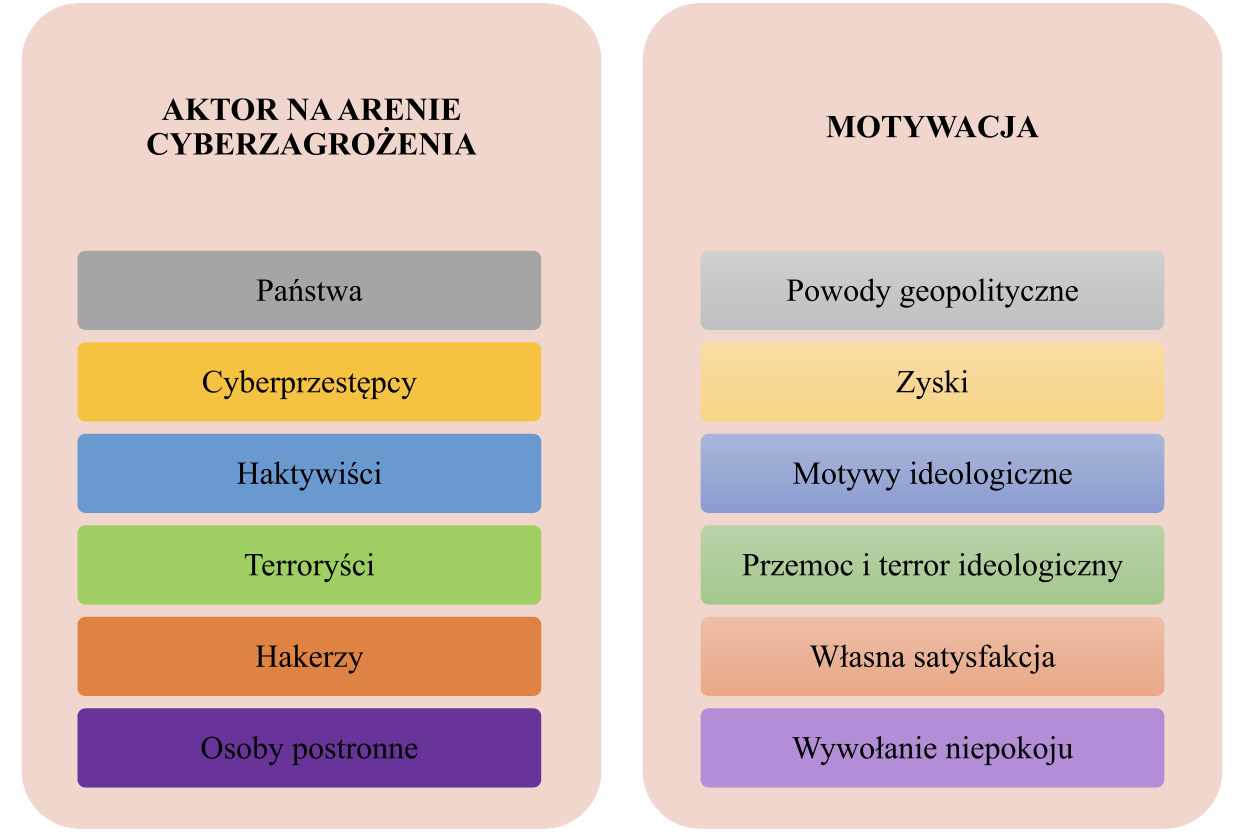

Podmioty zajmujące się cyberzagrożeniami można podzielić na kategorie według ich motywacji oraz, do pewnego stopnia, według ich wyrafinowania. Podmioty zajmujące się zagrożeniami cenią dostęp do urządzeń, moc obliczeniową, zasoby obliczeniowe i informacje z różnych powodów. Ogólnie rzecz biorąc, każdy rodzaj cyberzagrożenia ma swoją główną motywację, co zostało przedstawione na rysunku poniżej.

Rysunek 1. Aktorzy na arenie cyberzagrożeń i ich motywacja. Źródło: P. Górny, J. Krawiec, Cyberbezpieczeństwo – podejście systemowe, Obronność – Zeszyty Naukowe Wydziału Zarządzania i Dowodzenia Akademii Sztuki Wojennej, Warszawa 2016, s. 48

Podmioty zajmujące się cyberzagrożeniami nie są równe pod względem zdolności i zaawansowania oraz mają szereg zasobów, szkoleń i wsparcia dla swoich działań. Cyberprzestępcy mogą działać samodzielnie lub w ramach większej organizacji (tj. programu wywiadu państwowego lub zorganizowanej grupy przestępczej). Czasami nawet wyrafinowani aktorzy używają mniej wyrafinowanych i łatwo dostępnych narzędzi i technik, ponieważ mogą one nadal być skuteczne w danym zadaniu lub pomagają utrudniać obrońcom przypisanie danych czynności. Państwa narodowe są często najbardziej wyrafinowanymi podmiotami zajmującymi się zagrożeniami, dysponującymi dedykowanymi zasobami i personelem oraz szeroko zakrojonym planowaniem i koordynacją. Ogólnie uważa się, że cyberprzestępcy mają umiarkowane wyrafinowanie w porównaniu z państwami narodowymi. Niemniej jednak nadal pełnią funkcje planowania i wsparcia, oprócz specjalistycznych możliwości technicznych, które mają wpływ na dużą liczbę ofiar stwarzanych przez nich zagrożeń.

Zagrożenia o najwyższym poziomie zaawansowania i umiejętności, zdolne do korzystania z zaawansowanych technik do prowadzenia złożonych i długotrwałych kampanii w dążeniu do swoich celów strategicznych, są często nazywane zaawansowanymi trwałymi zagrożeniami (APT- Advanced persistent threat). Ten desygnator jest zwykle zarezerwowany dla państw narodowych lub bardzo sprawnie zorganizowanych grup przestępczych. Haktywiści, grupy terrorystyczne i poszukiwacze mocnych wrażeń są zazwyczaj na najniższym poziomie zaawansowania, ponieważ często polegają na powszechnie dostępnych narzędziach, których wdrożenie wymaga niewielkich umiejętności technicznych. Ich działania najczęściej nie mają trwałego wpływu na ich cele poza reputacją.

Zagrożenia wewnętrzne to osoby pracujące w ich organizacji, które są szczególnie niebezpieczne ze względu na dostęp do sieci wewnętrznych chronionych przez zabezpieczenia. Dostęp jest kluczowym elementem dla destrukcyjnych cyberprzestępców, a posiadanie uprzywilejowanego dostępu eliminuje potrzebę korzystania z innych zdalnych środków. Zagrożenia wewnętrzne mogą być powiązane z innymi wymienionymi typami cyberprzestępców, ale mogą również obejmować niezadowolonych pracowników z motywem.

Główni aktorzy na arenie cyberbezpieczeństwa prowadzą działania przy pomocy narzędzi zagrażającym bezpieczeństwu cyberprzestrzeni (szeroko rozumianemu), wykorzystując luki techniczne, złośliwe oprogramowanie, stosując socjotechniki lub manipulując mediami społecznościowymi. Zdeterminowany i zdolny przeciwnik często ostrożnie wybiera technikę, która najprawdopodobniej doprowadzi do udanej eksploatacji po przeprowadzeniu zwiadu przeciwko celowi i może użyć szeregu technik, aby osiągnąć swój cel. Jednak większość cyberprzestępców po prostu zarzuca szeroką sieć w nadziei na wykorzystanie jakiejkolwiek niezabezpieczonej sieci lub bazy danych. Luki techniczne to słabości lub wady w projektowaniu, wdrażaniu, obsłudze lub zarządzaniu systemem informatycznym, urządzeniem lub usługą, które zapewniają dostęp do cyberprzestępców. Na przykład cyberprzestępca może próbować zainstalować złośliwe oprogramowanie, lub wykorzystać istniejące luki w celu wykorzystania zaatakowanego systemu (np. bankowego).

Oprócz instalowania złośliwego oprogramowania cyberprzestępcy wykorzystują również narzędzia, które bezpośrednio wykorzystują określone luki techniczne. Metody wykorzystywania, które wycelowane są w ludzkie słabości, takie jak nieostrożność i zaufanie, są zbiorczo określane jako socjotechnika. Podmioty wykorzystujące zagrożenia wykorzystują socjotechnikę, aby nakłonić osobę do nieumyślnego umożliwienia dostępu do systemu, sieci lub urządzenia. Phishing i spear-phishing to popularne szerokostosowane socjotechniki. Cyberprzestępcy mogą również manipulować mediami społecznościowymi, aby wpływać na dyskurs publiczny. Dzięki dogłębnemu zrozumieniu, w jaki sposób działają tradycyjne media i media społecznościowe – oraz w jaki sposób ludzie konsumują informacje – cyberprzestępcy mogą promować swój przekaz do szerszej grupy docelowej przy stosunkowo niskich kosztach.

Mogą to zrobić, podszywając się pod legalnych dostawców informacji, przejmując konta w mediach społecznościowych lub tworząc strony internetowe i nowe konta.

Atrybucja to czynność polegająca na dokładnym określeniu aktora zagrożenia odpowiedzialnego za określony zestaw działań. Pomyślne przypisanie aktora cyberzagrożenia jest ważne z wielu powodów, w tym obrony sieci, egzekwowania prawa, odstraszania i stosunków zagranicznych. Cyberprzestępcy próbują uniknąć atrybucji poprzez zaciemnianie. Zaciemnianie odnosi się do narzędzi i technik używanych przez cyberprzestępców do ukrywania swojej tożsamości, celów, technik, a nawet ofiar. Aby uniknąć pozostawiania wskazówek, które obrońcy mogliby wykorzystać do przypisania danej aktywności, cyberprzestępcy mogą korzystać z powszechnych, łatwo dostępnych narzędzi i technik lub niestandardowych narzędzi, które potajemnie przesyłają informacje przez Internet.

Wyrafinowani aktorzy na arenie zagrożeń cybernetycznych mogą również używać fałszywych flag, dzięki czemu aktor naśladuje znane działania innych aktorów w nadziei, że obrońcy fałszywie przypiszą tę aktywność komuś innemu. Na przykład państwo może używać narzędzia, które uważa się za powszechnie używane przez cyberprzestępców. Zdolność cyberprzestępców do skutecznego zaciemniania swoich działań różni się w zależności od ich poziomu zaawansowania i motywacji. Ogólnie rzecz biorąc, bardziej wyrafinowani aktorzy, tacy jak państwa narodowe i kompetentni hakerzy, będą bardziej biegli w – i mają więcej powodów do – zaciemniania informacji i będą skuteczniej unikać atrybucji niż mniej wyrafinowani cyberprzestępcy.

Powierzchnia cyberzagrożenia odnosi się do wszystkich dostępnych punktów końcowych, które podmiot zagrożenia może próbować wykorzystać w urządzeniach podłączonych do Internetu w środowisku cyberprzestrzeni. Wiele procesów, które wytwarzają, dostarczają i opierają się na systemach informatycznych podłączonych do Internetu, są również potencjalnymi wektorami zagrożeń i celami. Usługi, urządzenia i dane mogą być ukierunkowane na łamanie zabezpieczeń systemów produkcji i dostaw, takich jak łańcuchy dostaw i systemy zarządzania usługami. Ponieważ procesy te będą ewoluować, powierzchnia zagrożenia będzie się rozszerzać. Ponadto coraz powszechniejsze są systemy łączące podmioty fizyczne z Internetem. Na przykład inteligentna sieć, Internet Rzeczy i przemysłowe systemy sterowania stwarzają ryzyko ingerencji cyberprzestępców w fizyczne środowisko ich ofiar. Urządzenia i aplikacje połączone z Internetem przynoszą ogromne korzyści osobom fizycznym i globalnej gospodarce, ale ponieważ coraz więcej zasobów fizycznych i informacyjnych staje się dostępnych online lub zawiera komponent cyfrowy, cyberprzestępcy będą mieli więcej możliwości prowadzenia złośliwych działań związanych z cyberzagrożeniami, aby uzyskać dostęp do informacji , zakłócać operacje, a nawet mieć fizyczny wpływ.